Ca y est le RGPD est appliqué dans les pays de l’UE depuis le 25 mai 2018 et donc bon vent au RGPD 🙂

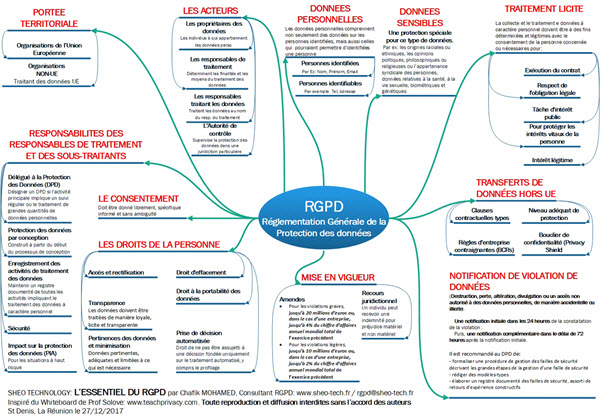

Dans cet article, je souhaite insister sur le fait que le ce règlement constitue une véritable opportunité pour votre entreprise et je vous encourage donc à entreprendre, si ce n’est pas déjà fait, la démarche de mise en conformité et voici ces opportunités (sources: CNIL et BPIFrance):

1. Renforcer la confiance

Toute personne qui vous confie ses données personnelles établit avec vous une relation de confiance et souhaite le respect de ses droits et de sa vie privée.

Le RGPD réaffirme les droits pour les personnes concernées de maîtriser leurs données en leur conférant des droits : droits d’accès, de rectification,

d’effacement, d’opposition, etc. Respecter ces droits contribue à valoriser votre image d’entreprise sérieuse et responsable.

Une opportunité de sceller une relation de confiance avec vos interlocuteurs et d’améliorer votre image de marque !

2. Améliorer votre efficacité commerciale

Pour vendre vos produits ou vos services, vous avez besoin de prospecter, de connaître vos clients et de gérer la facturation. Pour cela, vous constituez des fichiers concernant vos clients et prospects.

Si le RGPD réaffirme le principe d’exactitude et de mise à jour des données enregistrées dans un fichier, maintenir vos fichiers à jour est surtout dans l’intérêt même du développement de votre chiffre d’affaires.

En ayant une gestion rigoureuse de vos données, vous gagnez donc en efficacité et en productivité !

3. Mieux gérer votre entreprise

Avec le temps et le développement de votre entreprise, votre volume de données augmente et nécessite de mobiliser de plus en plus de moyens humains et techniques (espace de stockage, logiciels adaptés, etc.) pour les gérer, les mettre à jour, et en assurer la sécurité.

Le principe de « minimisation » des données (« Je ne collecte que les données dont j’ai vraiment besoin ») et l’obligation de tenir à jour la liste de vos fichiers vous permettent de faire le point sur les données que vous collectez et d’identifier vos besoins réels.

Le RGPD exige par ailleurs que les données soient pertinentes par rapport à l’objectif pour lequel vous collectez les données.

Appliquer ces principes vous permet donc d’optimiser vos investissements.

L’arrivée du RGPD est ainsi une occasion forte de se poser les bonnes questions sur son activité et ses process (comme cela a été par exemple le cas lors du passage du papier à la dématérialisation).

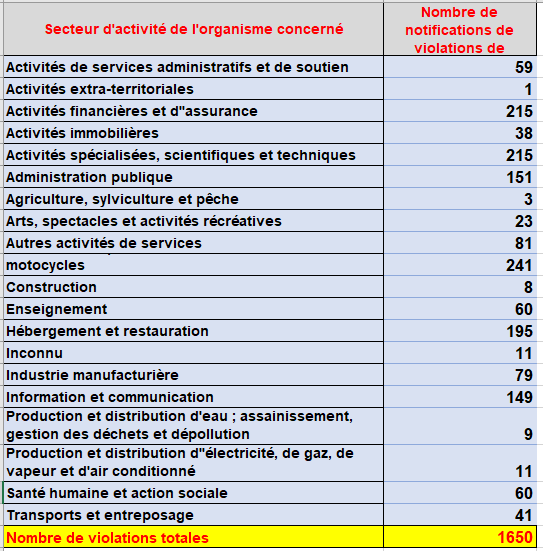

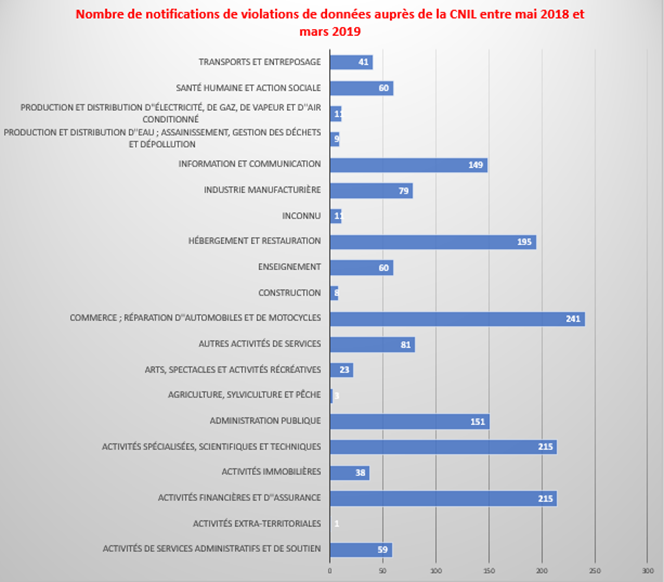

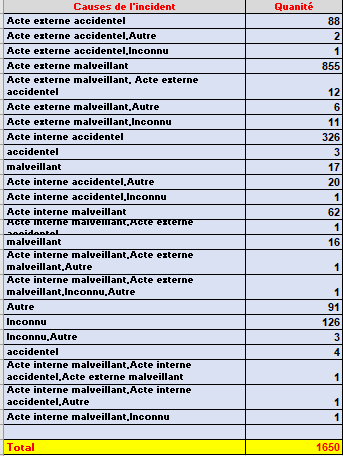

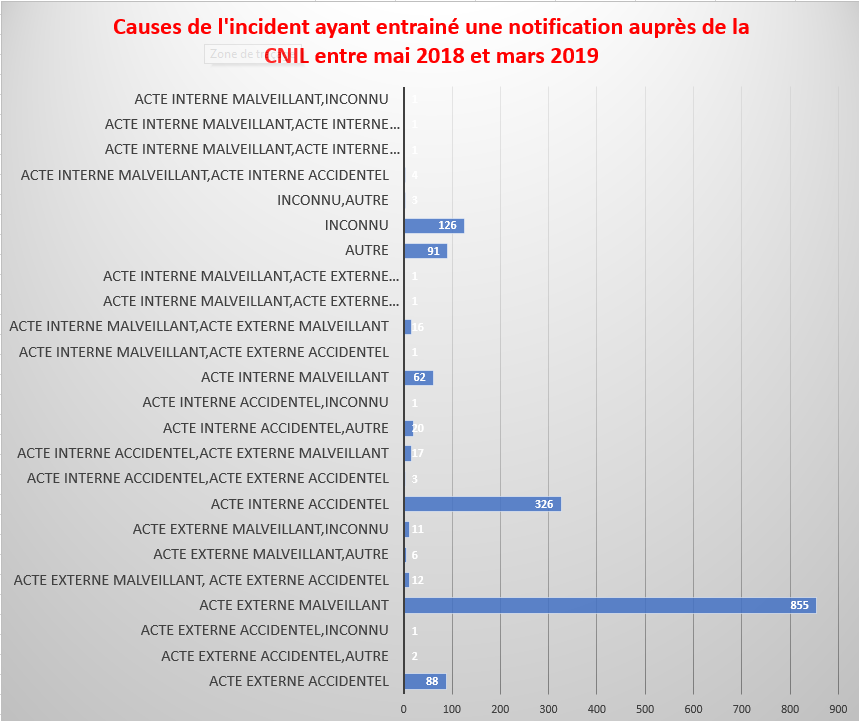

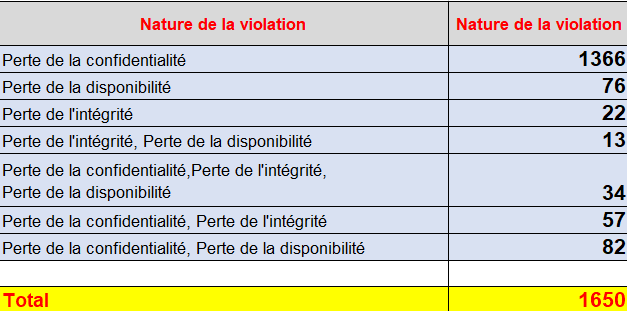

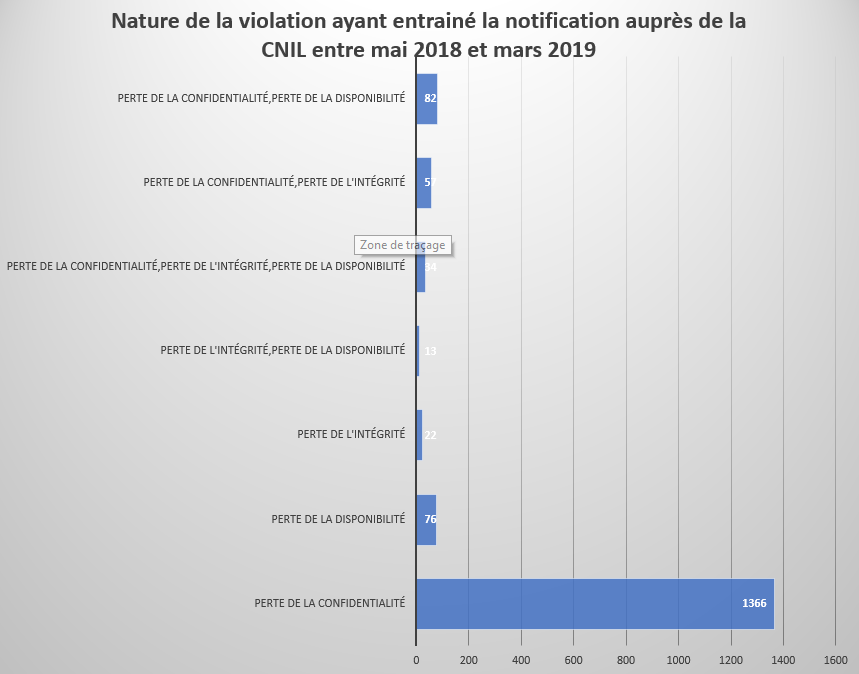

4. Améliorer la sécurité des données de votre entreprise

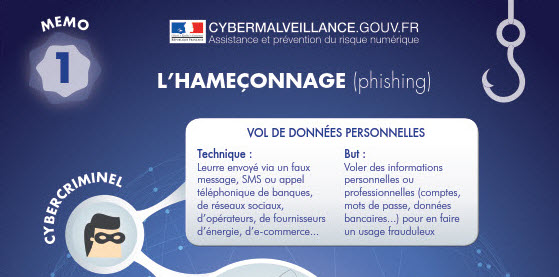

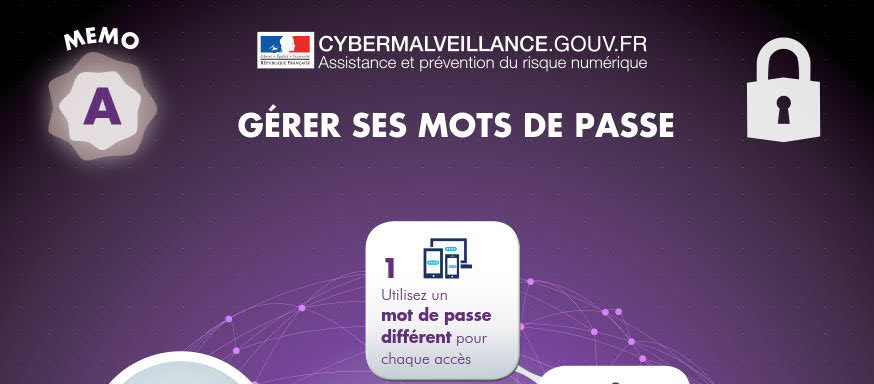

L’actualité témoigne d’un nombre de plus en plus important de failles de sécurité et d’attaques informatiques. Ces dernières peuvent avoir des conséquences désastreuses sur l’activité des entreprises. Le niveau de sécurité de l’entreprise dans sa globalité se pose en préalable à la sécurité des données.

Au même titre que vous protégez le nom de votre PME ou son logo, vitaux pour le fonctionnement de votre entreprise, les données personnelles doivent faire l’objet de mesures de sécurité

particulières, informatiques et physiques.

Protéger son patrimoine informationnel et protéger les personnes concernées des atteintes à leurs données, c’est donner à son entreprise des moyens de se développer sereinement.

5. Rassurer vos clients et donneurs d’ordre et ainsi développer votre activité

Dans tous les secteurs d’activité, les donneurs d’ordre seront très attentifs à la mise en œuvre du RGPD par leurs prestataires.

Il s’agit donc d’un sujet crucial pour les sous-traitants qui traitent des données personnelles pour le compte d’entreprises, à la fois pour maintenir leurs relations commerciales existantes mais également pour éventuellement en conquérir de nouvelles.

Si vous respectez le RGPD, vous aurez un avantage concurrentiel !

6. Créer de nouveaux services

Le RGPD introduit aussi de nouveaux concepts pouvant se traduire en nouveaux services (exemple : la portabilité des données).

Le développement et l’organisation de ces nouveaux outils et services représentent de véritables défis et de nouvelles opportunités économiques (exemple : sur les plateformes en ligne pour la musique, les vidéos, l’utilisateur pourrait à terme faire exporter ses choix, ses listes de préférences, etc.).

L’utilisateur final pourrait fortement gagner en termes d’expérience, ces éléments entreront alors dans sa décision d’achat !

7. Se mettre en conformité avec Sheo Technology

Nous vous accompagnons dans votre démarche de mise en conformité au RGPD en vous proposant une offre qui correspondra vraiment à vos besoins.

Sheo Technology, s’appuie sur des partenaires juridiques mais aussi techniques notamment en cybersécurité afin de pouvoir vous faire une proposition vraiment très complète et qui englobe l’ensemble des différents services de votre entreprise ou association.

Vous pouvez télécharger ici nos offres de mise en conformité