L’arnaque au faux ordre de virement ou FOVI désigne un type d’escroquerie qui, par usurpation d’identité, vise à amener la victime à réaliser un virement de fonds sur un compte frauduleux.

Pour les particuliers, cette arnaque est de plus en plus répandue notamment via les sites e-commerce et les sites de petites annonces mais cela peut toucher également les entreprises qui peuvent se faire compromettre.

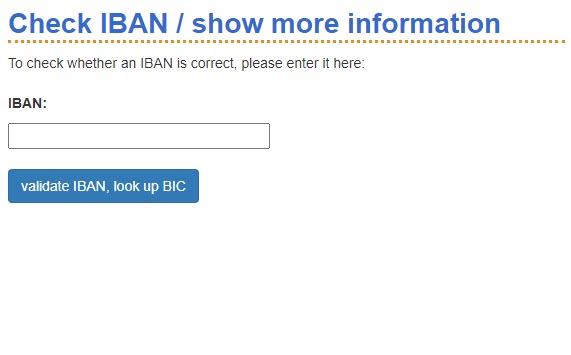

En plus des conseils que vous trouverez sur https://www.cybermalveillance.gouv.fr, je vous conseillerais un outil en ligne afin de vérifier si l’IBAN qu’on vous a envoyé correspond bien à celle de la personne ou de l’entreprise réelle.

Il suffit pour cela d’aller sur: https://www.ibancalculator.com/iban_validieren.html et de mettre l’IBAN et cliquer sur Validate IBAN. Vous aurez un resultat avec l’identification du propriétaire de l’IBAN, son adresse.

Si cela ne correspond pas à votre client ou fournisseur, ne faites pas le virement et signaler le faux compte aux autorités compétentes.

N’hésitez pas à partager dans vos réseaux cet article afin de sensibiliser un grand nombre.